"Lsass 木馬" 修訂間的差異

(→使用者) |

|||

| (未顯示由 5 位使用者於中間所作的 24 次修訂) | |||

| 行 1: | 行 1: | ||

| − | + | ==問題描述 : == | |

| − | ::* | + | ::*近日宿網及校網流行一種 Usb 隨身碟木馬病毒,中毒者會擴及本機所有硬碟磁區,開啟autorun.inf,會汙染該網段所有電腦的ARP table,將所有client 瀏覽的網頁封包透過中毒者的機器出去,意在增加網路廣告瀏覽率以獲利。 |

::*LSASS 中毒 會假冒gateway 攔截對外網頁瀏覽的封包,將網頁導向廣告色情站,同一區 subdomain 內的其他電腦會發生,對外的網頁連結 會亂跑,出現色情網站 | ::*LSASS 中毒 會假冒gateway 攔截對外網頁瀏覽的封包,將網頁導向廣告色情站,同一區 subdomain 內的其他電腦會發生,對外的網頁連結 會亂跑,出現色情網站 | ||

::*中毒者會出現的現象 | ::*中毒者會出現的現象 | ||

:::*命令提示字元下執行「dir /a」,顯示 C 槽、 D 槽或任何攜帶型儲存設備的根目錄下隱藏檔會出現的檔案 | :::*命令提示字元下執行「dir /a」,顯示 C 槽、 D 槽或任何攜帶型儲存設備的根目錄下隱藏檔會出現的檔案 | ||

::::1.「ntdeIet」型--大部分防毒軟體可以偵測的到 | ::::1.「ntdeIet」型--大部分防毒軟體可以偵測的到 | ||

| − | :::::*有毒的檔案為 auto. | + | :::::*有毒的檔案為 '''auto.exe'''、'''autorun.inf'''、'''ntdeIect.com''' |

| − | ::::2.「pagefile」型--截至 | + | ::::2.「pagefile」型--截至 2007/12/20 為止,目前防毒軟體還偵測不到 |

| − | :::::*有毒的檔案為 autorun. | + | :::::*有毒的檔案為 '''autorun.inf'''、'''pagefile.pif''' |

:::::*pagefile.pif 檔有幾個特徵: | :::::*pagefile.pif 檔有幾個特徵: | ||

| − | :::::: | + | ::::::(1)檔案大小是 102400bytes 或 106496bytes,其中 102400bytes 是比較舊的病毒。 |

| + | ::::::(2)檔案大小雖然都是 106496bytes,但 MD5 值仍有差異: | ||

| + | :::::::*Type01:102400bytes MD5為 '''6d8280c2b3a8265efe330a50c7db8312''' | ||

| + | :::::::*Type02:106496bytes MD5為 '''9f379c72192284ae6f94a5c7eb7f7891''' | ||

| + | :::::::*Type03:106496bytes MD5為 '''d9224094e962f66f0822b20439ca12dd''' | ||

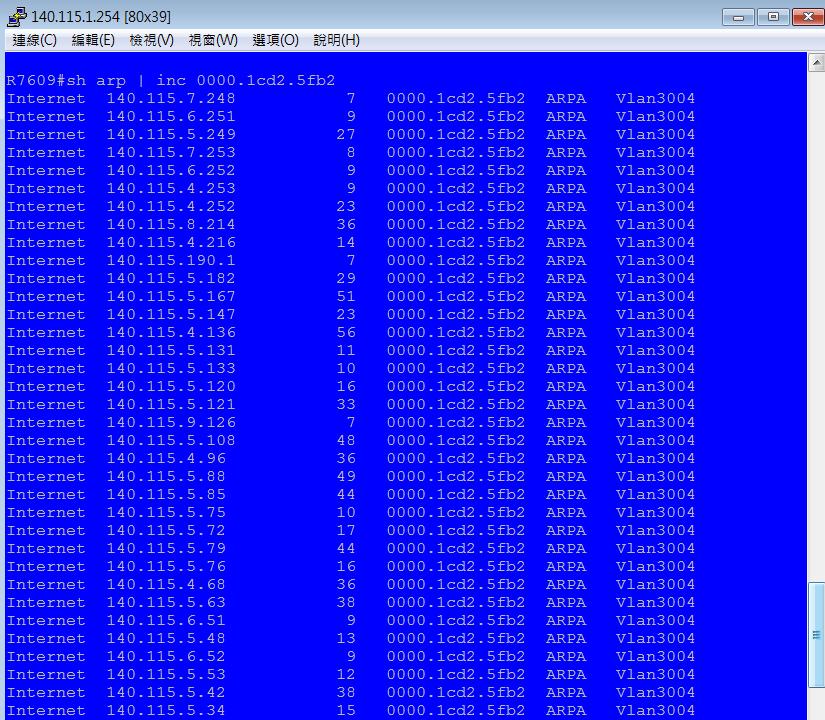

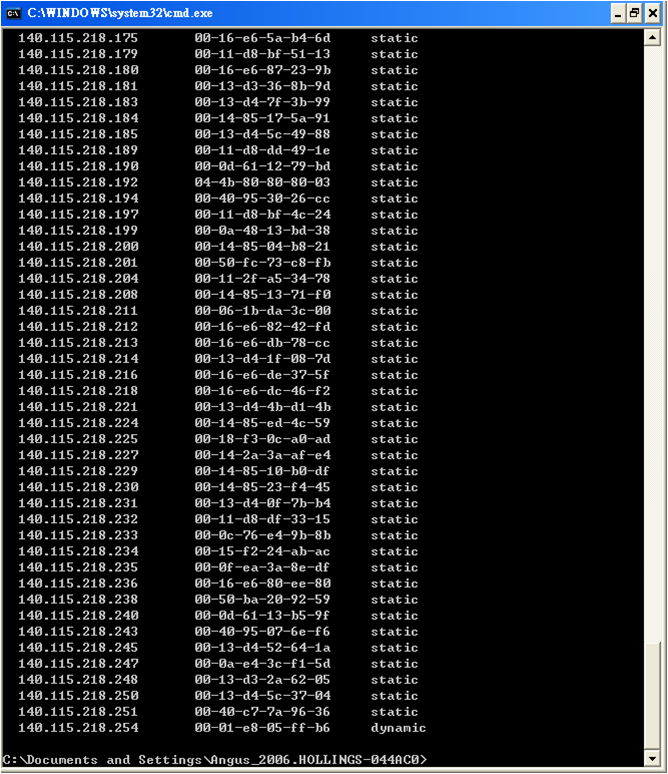

:::*ARP TABLE 表異常--中毒的電腦會學習整個網段的 ARP Table,以下是執行「arp -a」的結果 | :::*ARP TABLE 表異常--中毒的電腦會學習整個網段的 ARP Table,以下是執行「arp -a」的結果 | ||

:::[[Image:arp.jpg.png]] | :::[[Image:arp.jpg.png]] | ||

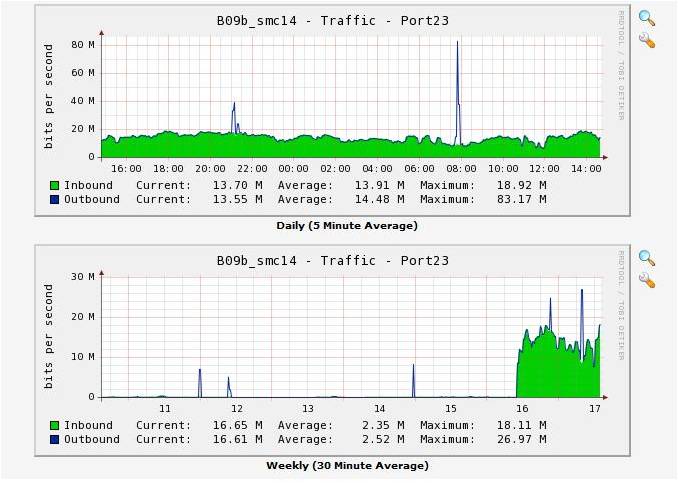

:::*mrtg流量圖異常--中毒者的 Inbound 與 Outbound 量"幾乎"一致 | :::*mrtg流量圖異常--中毒者的 Inbound 與 Outbound 量"幾乎"一致 | ||

:::[[Image:traffic.jpg]] | :::[[Image:traffic.jpg]] | ||

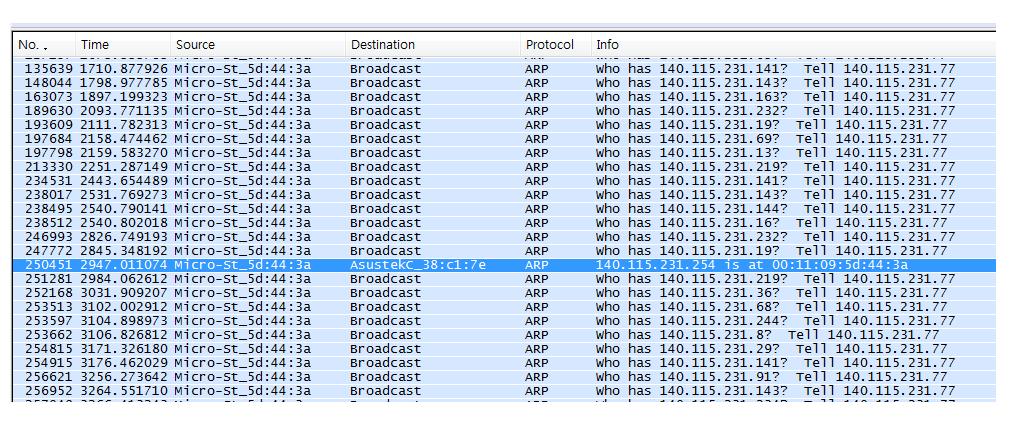

| + | :::*中毒電腦的網路攻擊行為 | ||

| + | ::::1.第一步:進行 Arp 廣播,學習與記憶所處網段的 Arp Table 表 | ||

| + | ::::2.第二步:對其他電腦進行 arp 攻擊,改掉 Default Gateway 卡號為自己的卡號(即圖中 packet '''No.250451''') | ||

| + | :::[[Image:virus_packet.jpg]] | ||

| − | + | ==解決方法 : == | |

| − | + | ===網路管理者=== | |

:::從 router 查詢 arp table 查得實際中毒者,隔離 | :::從 router 查詢 arp table 查得實際中毒者,隔離 | ||

| − | ::* | + | :::Router#sh arp | inc 0000.1cd2.5fb2 (0000.1cd2.5fb2 中毒host的mac address) |

| − | :::* | + | :::顯示的畫面:::[[Image:arp.jpg]] |

| + | :::清除mac address的指令 | ||

| + | :::Router#clear arp | ||

| + | ===使用者=== | ||

| + | :::*建議的標準步驟 [[image:usb_virus.pdf]] | ||

| + | :::*停用 autorun 的方式(個人版請參考方案二) [[image:setup.pdf]] | ||

| + | :::*關掉自動播放(autoplay)的功能 | ||

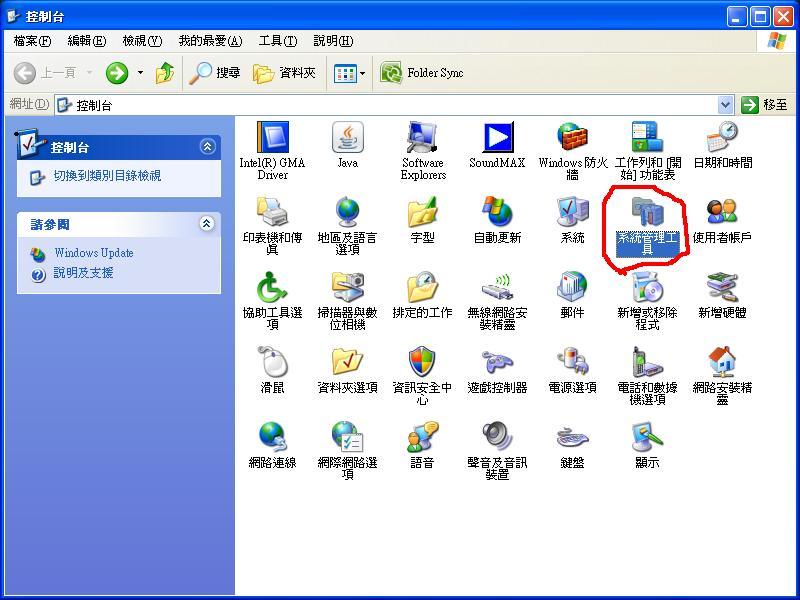

| + | ::::(1)進控制台,點選「系統管理工具」 | ||

| + | ::::[[Image:autorun01.JPG]] | ||

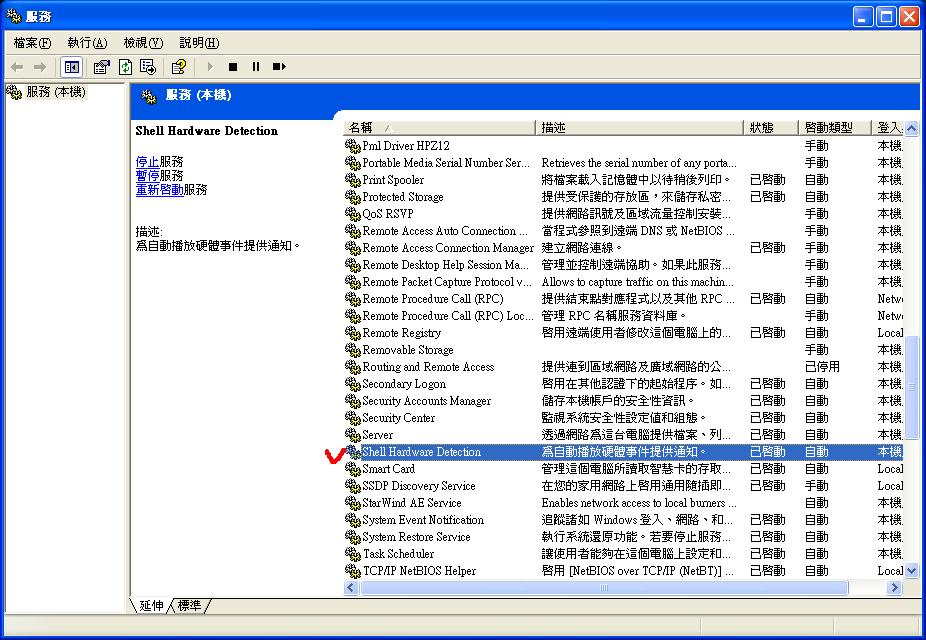

| + | ::::(2)點選「服務」 | ||

| + | ::::[[Image:autorun02.JPG]] | ||

| + | ::::(3)找出「Shell Hardware Detection」,並點兩下 | ||

| + | ::::[[Image:autorun03.JPG]] | ||

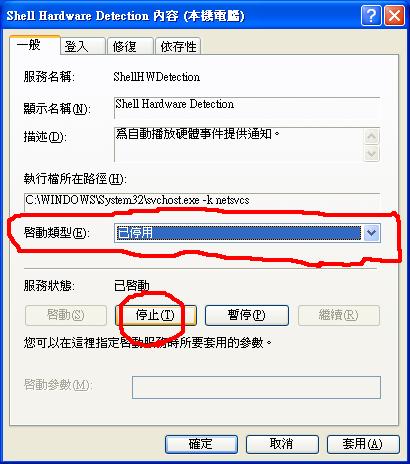

| + | ::::(4)將啟動類型改成「已停用」,服務狀態則點選「停止」,然後按下「套用」,「確定」之後離開 | ||

| + | ::::[[Image:autorun04.JPG]] | ||

| + | ::::(5)注意事項: | ||

| + | :::::*'''若光碟機內已經置入會 autorun 的光碟片時,電腦重開機後有可能還是會自動執行''' | ||

| + | :::::*'''停用 autoplay,不代表 autorun 也一併停用'''。 | ||

:::*重灌系統,但是要注意是否隨身碟以及 D 槽也都己經中毒(通常都有, 不是只有C 碟) | :::*重灌系統,但是要注意是否隨身碟以及 D 槽也都己經中毒(通常都有, 不是只有C 碟) | ||

| − | + | ==網路上相關連結:== | |

| − | |||

::*[http://tw.myblog.yahoo.com/shu-wei/article?mid=2&sc=1 第一二型掃毒程式及說明] | ::*[http://tw.myblog.yahoo.com/shu-wei/article?mid=2&sc=1 第一二型掃毒程式及說明] | ||

| − | + | ==相關 keyword:(例如:作業系統、應用系統服務...)== | |

| − | ::"LSASS" , "usb" | + | ::"LSASS" , "usb" , "木馬" |

[[category:資通安全]] | [[category:資通安全]] | ||

於 2008年12月15日 (一) 03:28 的最新修訂

問題描述 :

- 近日宿網及校網流行一種 Usb 隨身碟木馬病毒,中毒者會擴及本機所有硬碟磁區,開啟autorun.inf,會汙染該網段所有電腦的ARP table,將所有client 瀏覽的網頁封包透過中毒者的機器出去,意在增加網路廣告瀏覽率以獲利。

- LSASS 中毒 會假冒gateway 攔截對外網頁瀏覽的封包,將網頁導向廣告色情站,同一區 subdomain 內的其他電腦會發生,對外的網頁連結 會亂跑,出現色情網站

- 中毒者會出現的現象

- 命令提示字元下執行「dir /a」,顯示 C 槽、 D 槽或任何攜帶型儲存設備的根目錄下隱藏檔會出現的檔案

- 1.「ntdeIet」型--大部分防毒軟體可以偵測的到

- 有毒的檔案為 auto.exe、autorun.inf、ntdeIect.com

- 2.「pagefile」型--截至 2007/12/20 為止,目前防毒軟體還偵測不到

- 有毒的檔案為 autorun.inf、pagefile.pif

- pagefile.pif 檔有幾個特徵:

- (1)檔案大小是 102400bytes 或 106496bytes,其中 102400bytes 是比較舊的病毒。

- (2)檔案大小雖然都是 106496bytes,但 MD5 值仍有差異:

- Type01:102400bytes MD5為 6d8280c2b3a8265efe330a50c7db8312

- Type02:106496bytes MD5為 9f379c72192284ae6f94a5c7eb7f7891

- Type03:106496bytes MD5為 d9224094e962f66f0822b20439ca12dd

- ARP TABLE 表異常--中毒的電腦會學習整個網段的 ARP Table,以下是執行「arp -a」的結果

- mrtg流量圖異常--中毒者的 Inbound 與 Outbound 量"幾乎"一致

- 中毒電腦的網路攻擊行為

- 1.第一步:進行 Arp 廣播,學習與記憶所處網段的 Arp Table 表

- 2.第二步:對其他電腦進行 arp 攻擊,改掉 Default Gateway 卡號為自己的卡號(即圖中 packet No.250451)

解決方法 :

網路管理者

使用者

- 建議的標準步驟 檔案:Usb virus.pdf

- 停用 autorun 的方式(個人版請參考方案二) 檔案:Setup.pdf

- 關掉自動播放(autoplay)的功能

- (1)進控制台,點選「系統管理工具」

- (2)點選「服務」

- (3)找出「Shell Hardware Detection」,並點兩下

- (4)將啟動類型改成「已停用」,服務狀態則點選「停止」,然後按下「套用」,「確定」之後離開

- (5)注意事項:

- 若光碟機內已經置入會 autorun 的光碟片時,電腦重開機後有可能還是會自動執行

- 停用 autoplay,不代表 autorun 也一併停用。

- 重灌系統,但是要注意是否隨身碟以及 D 槽也都己經中毒(通常都有, 不是只有C 碟)

網路上相關連結:

相關 keyword:(例如:作業系統、應用系統服務...)

- "LSASS" , "usb" , "木馬"